Microsoft a introduit un ensemble de nouveautés dans Microsoft Defender for Cloud (anciennement Azure Defender ou Azure Security Center).

Microsoft Defender for Cloud est une plate-forme unifiée de protection des applications natives du cloud qui aide à renforcer votre posture de sécurité, permet une protection contre les menaces modernes et aide à réduire les risques tout au long du cycle de vie des applications cloud dans les environnements multi-cloud et hybrides.

• L'intégration directe (sans Azure Arc) à Defender for Servers est en disponibilité générale. Auparavant, Azure Arc était nécessaire pour intégrer des serveurs non-Azure à Defender for Servers. Cependant, avec la dernière version, vous pouvez également intégrer vos serveurs sur site à Defender for Servers en utilisant uniquement l'agent Microsoft Defender for Endpoint. Cette nouvelle méthode simplifie le processus d'intégration pour les clients qui se concentrent sur la protection des points finaux et vous permet de profiter de la facturation basée sur la consommation de Defender for Servers pour les actifs en nuage et non en nuage. L'option d'intégration directe via Defender for Endpoint est disponible dès maintenant, et la facturation des machines intégrées commencera le 1er juillet.

• La configuration express pour les évaluations de vulnérabilité dans Defender for SQL est maintenant disponible. La configuration express offre une expérience d'intégration rationalisée pour les évaluations de vulnérabilité SQL en utilisant une configuration en un clic (ou un appel API). Il n'y a pas besoin de paramètres supplémentaires ou de dépendances sur les comptes de stockage gérés.

• Defender for Cloud a amélioré l'expérience d'onboarding en incluant une nouvelle interface utilisateur et des instructions rationalisées, ainsi que de nouvelles capacités qui vous permettent d'onboarder vos environnements AWS et GCP tout en donnant accès à des fonctionnalités d'onboarding avancées.

• La prise en charge des Private Endpoint est désormais disponible dans le cadre de la Public Preview de l'analyse des programmes malveillants dans Defender for Storage. Cette fonctionnalité permet d'activer l'analyse des malwares sur les comptes de stockage qui utilisent des Private Endpoints. Aucune autre configuration n'est nécessaire.

• Une nouvelle recommandation de conteneur dans Defender CSPM proposée via MDVM est disponible en Public Preview :

• Running container images should have vulnerability findings resolved (powered by Microsoft Defender Vulnerability Management) (Preview) : L'évaluation de la vulnérabilité des images de conteneurs analyse votre registre à la recherche de vulnérabilités communément connues (CVE) et fournit un rapport de vulnérabilité détaillé pour chaque image. Cette recommandation offre une visibilité sur les images vulnérables en cours d'exécution dans vos clusters Kubernetes. Remédier aux vulnérabilités des images de conteneurs en cours d'exécution est essentiel pour améliorer votre posture de sécurité, en réduisant considérablement la surface d'attaque de vos charges de travail conteneurisées.

• Vous pouvez désormais découvrir les économies potentielles en matière de sécurité en appliquant Defender for Cloud dans le cadre d'un business case Azure Migrate.

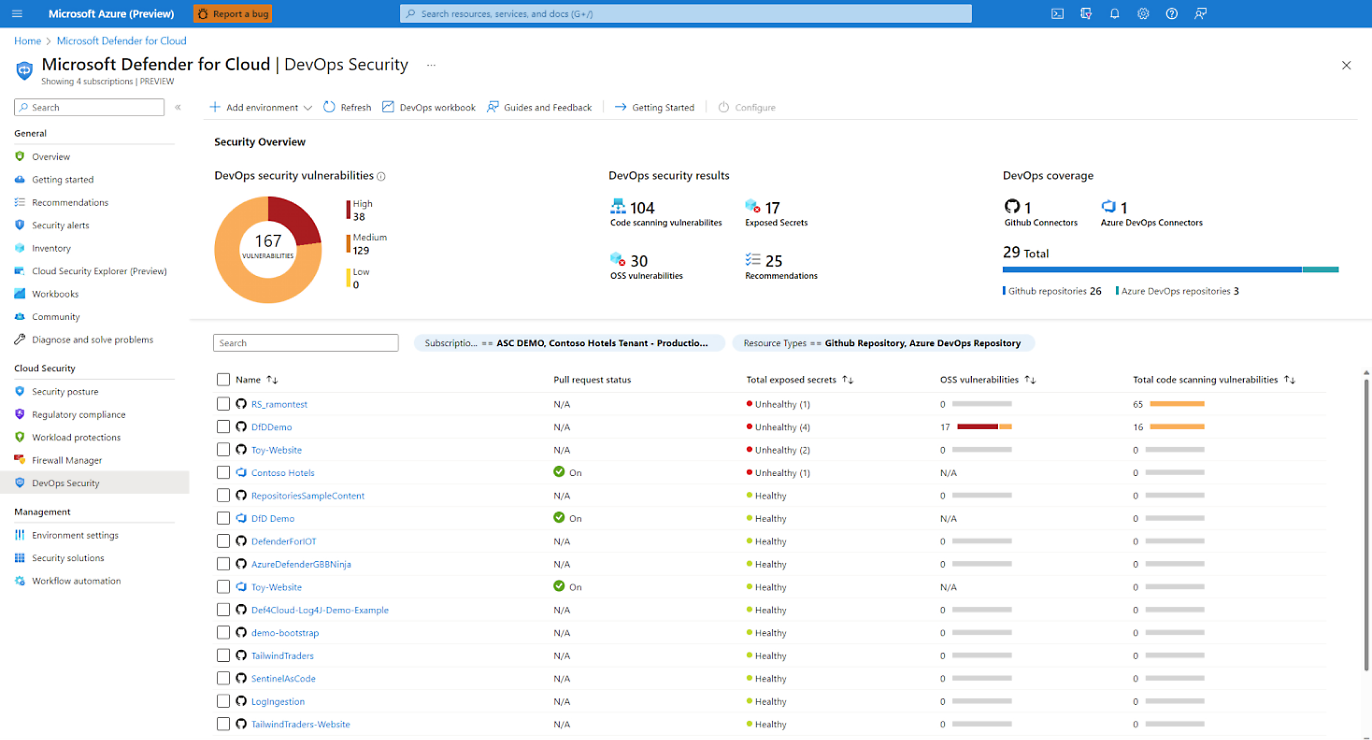

•Defender for DevOps a ajouté les scopes supplémentaires suivants à l'application Azure DevOps (ADO) :

• Advance Security management: vso.advsec_manage. est nécessaire pour vous permettre d'activer, de désactiver et de gérer GitHub Advanced Security pour ADO.

• Container Mapping : vso.extension_manage, vso.gallery_manager ; Nécessaire pour partager l'extension du décorateur avec l'organisation ADO.

Seuls les nouveaux clients de Defender for DevOps qui essaient d'intégrer les ressources ADO à Microsoft Defender for Cloud sont concernés par ce changement.

• Avec les capacités Agentless Container Posture disponibles dans Defender CSPM, les capacités de découverte basées sur l'agent sont maintenant retirées. Si vous utilisez actuellement les capacités de conteneur dans Defender CSPM, veuillez-vous assurer que les extensions pertinentes sont activées pour continuer à recevoir la valeur liée aux conteneurs des nouvelles capacités sans agent, telles que les chemins d'attaque, les informations et l'inventaire liés aux conteneurs. (Les effets de l'activation des extensions peuvent prendre jusqu'à 24 heures).

• Les normes NIST 800-53 (R4 et R5) ont récemment été mises à jour avec les changements de contrôle dans Microsoft Defender for Cloud pour la conformité réglementaire. Les contrôles gérés par Microsoft ont été supprimés de la norme, et les informations sur la mise en œuvre de la responsabilité de Microsoft (dans le cadre du modèle de responsabilité partagée dans le Cloud) sont désormais disponibles uniquement dans le volet de détails du contrôle sous Actions Microsoft.